VPN (виртуальная частная сеть) - надежный и безопасный способ соединения удаленных компьютеров или сетей через интернет. С его помощью вы можете защитить свои данные и сохранить конфиденциальность во время передачи информации.

Если вы хотите настроить VPN в сети на базе маршрутизатора микротик, вам потребуется некоторое техническое понимание и следование пошаговой инструкции. В этой статье мы рассмотрим, как настроить VPN в микротике, чтобы вы могли использовать его для защиты данных и безопасности сети.

Прежде всего, нужно установить и настроить ПО маршрутизатора микротик. Настройка может отличаться в зависимости от модели, но обычно нужно подключить его к сети, выполнить базовую настройку и установить пароль.

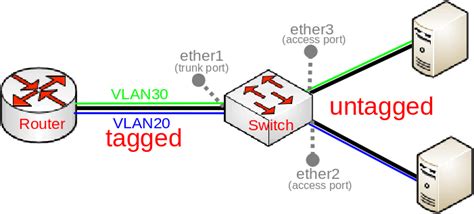

После установки маршрутизатора можно приступить к настройке VPN-сервера. Для этого нужно настроить IP-адрес интерфейса VPN, сеть для клиентов VPN, сервис VPN и правила маршрутизации для трафика через VPN.

После настройки VPN-сервера на микротике, вы сможете устанавливать соединения с удаленными компьютерами или сетями, используя VPN-клиент. Вся передача данных будет шифроваться для обеспечения безопасности и конфиденциальности информации. Также необходимо настроить правила безопасности для защиты сети от несанкционированного доступа.

Шаг 1: Подготовка микротика

Перед началом настройки VPN на микротике необходимо выполнить несколько шагов:

- Подключение к микротику. Подсоедините компьютер к микротику кабелем Ethernet или через Wi-Fi.

- Вход в Web-интерфейс. Откройте веб-браузер и введите IP-адрес микротика в адресной строке. Введите логин и пароль для входа.

- Обновление прошивки. Проверьте актуальность прошивки микротика. Если необходимо, обновите ее до последней версии.

- Резервное копирование настроек. Создайте резервную копию настроек микротика перед настройкой VPN.

После этого можно приступать к настройке VPN на микротике.

Шаг 2: Создание интерфейса VPN

Для создания интерфейса VPN на микротике:

- Откройте веб-интерфейс маршрутизатора, введите IP-адрес, имя пользователя и пароль.

- Выберите вкладку "Interfaces" (Интерфейсы) на панели управления.

- Нажмите кнопку "VPN" и выберите нужный тип VPN-соединения, например, PPTP, L2TP или SSTP.

- Нажмите кнопку "Add New" или "Plus" для создания нового интерфейса VPN.

- Введите данные для настройки VPN, такие как имя интерфейса, IP-адрес, протоколы шифрования и другие параметры, в зависимости от выбранного типа VPN.

- Нажмите кнопку "Apply", чтобы сохранить настройки.

- Введите имя пользователя и пароль для авторизации, если необходимо.

- Нажмите кнопку "OK", чтобы завершить настройку.

Теперь интерфейс VPN настроен и готов к использованию.

Шаг 3: Настройка IPsec

1. Откройте веб-интерфейс маршрутизатора MikroTik и перейдите в меню "IP" -> "IPsec".

2. Нажмите на кнопку "Add new" и заполните необходимые поля:

- Peer: введите публичный IP-адрес удаленного маршрутизатора.

- Proposal: выберите предложение из списка или создайте новое.

- Encryption algorithm: выберите метод шифрования, например, AES-256.

- Hash algorithm: выберите метод хэширования, например, SHA-256.

- Auth method: выберите метод аутентификации, например, pre-shared key.

- Прохождение через NAT: включите эту опцию, если ваш маршрутизатор находится за NAT.

3. Нажмите кнопку "ОК", чтобы сохранить настройки IPsec.

4. Перейдите в меню "Firewall" -> "NAT" и создайте NAT-правило для пропуска трафика IPsec:

- Цепь: выберите "srcnat".

- Исходный интерфейс: выберите интерфейс, через который проходит трафик IPsec.

- Действие: выберите "маскарад".

Нажмите кнопку "ОК", чтобы сохранить правило NAT.

Теперь IPsec настроен на вашем маршрутизаторе MikroTik. В следующем шаге мы настроим VPN-подключение, чтобы использовать IPsec для безопасного соединения.

Шаг 4: Создание политик безопасности

Для безопасного VPN-соединения нужно создать политики безопасности. Они определяют разрешенные и запрещенные узлы и сети.

Чтобы создать политики безопасности в MikroTik, выполните следующие шаги:

- Откройте раздел "IP" в меню слева.

- Выберите "Firewall", затем "Security Policies".

- Нажмите "Добавить новое" для создания новой политики безопасности.

- Укажите имя политики безопасности в поле "Name".

- Выберите тип политики: "IPsec" или "IKEv2".

- Укажите исходный (Src. Address) и целевой (Dst. Address) адреса для определения разрешенных и запрещенных узлов и сетей.

- Выберите действие политики: "Принять" или "Запретить".

- Настройте дополнительные параметры политики безопасности (например, порты или протоколы), если нужно.

- Нажмите на кнопку "OK", чтобы сохранить политику безопасности.

Повторите эти шаги для каждой политики безопасности в рамках вашего VPN-соединения.

Шаг 5: Создание пропускных правил

- Откройте веб-интерфейс маршрутизатора и войдите под учетной записью администратора.

- Перейдите в меню "IP" и выберите "Firewall".

- На вкладке "Filter Rules" нажмите кнопку "Add New" для создания нового правила.

- Настройте правило следующим образом:

- Chain: выберите цепочку для прохода трафика (например, "forward" для трафика между локальными подсетями).

- Действие: выбрать действие для трафика (например, "accept" для прохождения через VPN).

- Протокол: указать протокол шифрования трафика (например, "tcp" или "udp").

- Исх. Адрес: указать IP-адрес источника или диапазон адресов (например, "192.168.1.0/24" для локальной сети).

- Пункт Адресата: указать целевой IP-адрес или диапазон адресов (например, "0.0.0.0/0" для всего интернет-трафика).

- Интерфейс Вывода: выбрать интерфейс для прохождения трафика (например, "pptp-out1" для VPN-соединения).

- Нажмите "OK" для сохранения настроек правила.

После установки правил маршрутизации, MikroTik будет определять, какой трафик должен проходить через VPN, а какой - напрямую. Правила можно отредактировать в любое время, чтобы оптимизировать работу VPN-соединения.

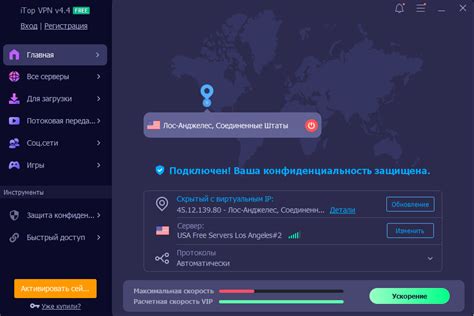

Шаг 6: Настройка клиентской стороны VPN

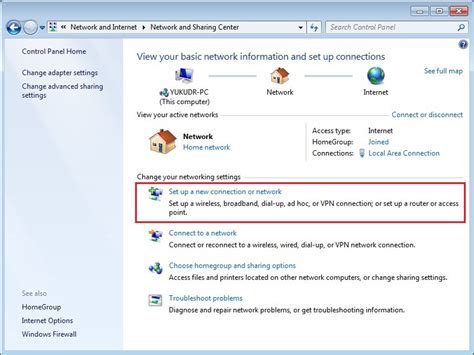

После того, как настройки VPN сервера на MikroTik выполнены, необходимо настроить клиентскую сторону для подключения к сети через VPN. Для этого нужно загрузить и установить настройки сервера VPN, а также сконфигурировать клиентское устройство.

1. Определите операционную систему вашего устройства, чтобы выбрать подходящую программу для подключения. Здесь мы рассмотрим настройку VPN на клиентской стороне для Windows, macOS и Android.

2. Для Windows нужно скачать и установить программу для VPN, например, OpenVPN или SoftEther VPN Client. Затем запустите программу и введите IP-адрес сервера, имя пользователя и пароль.

3. Для macOS можно использовать встроенную функцию VPN. Откройте "Настройки системы", выберите "Сеть" и добавьте новое подключение, выбрав тип VPN (например, L2TP/IPSec) и введя данные.

4. Для Android также можно использовать приложение для VPN, например, OpenVPN Connect или NordVPN. Скачайте приложение из Google Play, запустите его и добавьте новое подключение, указав данные для сервера VPN.

5. После настройки клиентской стороны VPN подключитесь к VPN серверу, введя имя пользователя и пароль, и нажав кнопку "Подключиться". Если все верно, соединение будет успешно установлено.

Шаг 7: Проверка соединения VPN

После настройки VPN в микротике проверьте соединение, подключившись к интернету через другое устройство и настроив VPN-соединение с теми же параметрами.

3. Проверьте доступ к ресурсам в локальной сети через VPN.

4. Попробуйте открыть веб-страницу или проверить доступность других сетевых ресурсов.

5. Если все работает, настройка VPN выполнена успешно. В случае проблем проверьте настройки и повторите процедуру.

Теперь можно использовать VPN для доступа к локальной сети через микротик.

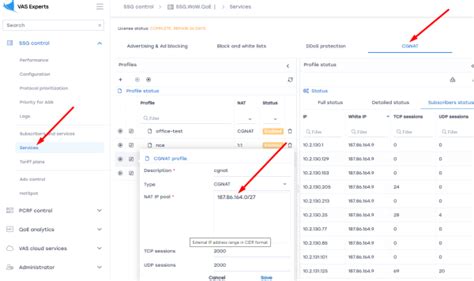

Шаг 8: Работа с NAT

Настройка NAT (Network Address Translation) важна для соединения между внутренними и внешними сетями. NAT преобразует IP-адреса и порты для передачи данных между сетями.

1. В меню MikroTik выберите "IP" > "Firewall" > "NAT".

2. Нажмите на кнопку "Add New" для создания нового правила NAT.

3. Выберите "srcnat" для исходящего трафика или "dstnat" для входящего трафика в поле "Chain".

4. Настройте правило NAT по своим потребностям. Например, для порт-форвардинга укажите внешний IP-адрес маршрутизатора в поле "Dst. Address", выберите протокол в поле "Protocol", укажите порт назначения в поле "Dst. Port" и внутренний IP-адрес и порт в поле "To Address".

5. Нажмите кнопку "Action" и выберите необходимое действие.

6. Нажмите кнопку "Apply" для сохранения настроек NAT.

После настройки NAT вы сможете обмениваться данными между вашей локальной сетью и внешней сетью через VPN-соединение.

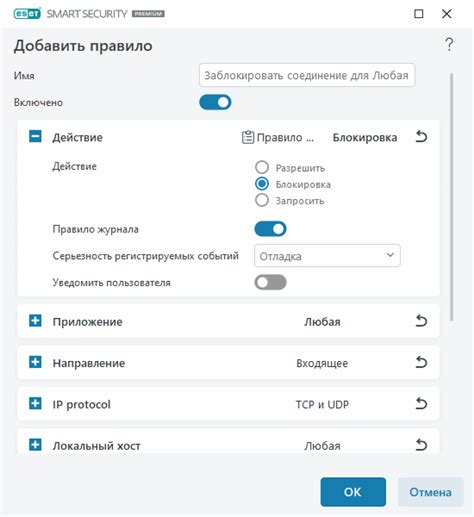

Шаг 9: Защита VPN-трафика с помощью файервола

После настройки VPN-сервера на микротике важно обеспечить безопасность VPN-трафика. Для этого необходимо правильно настроить файервол на вашем микротике.

1. Откройте меню "IP" и выберите "Firewall".

2. В основной вкладке "Filter Rules" нажмите на кнопку "Add New" для создания нового правила.

3. В настройках правила выберите направление "Input" или "Forward", в зависимости от расположения вашего VPN-сервера.

4. В разделе "General" установите следующие параметры:

- Chain: выберите "input" или "forward", в зависимости от выбранного направления.

- Action: выберите "accept", чтобы разрешить проход VPN-трафику.

- Protocol: выберите "tcp" или "udp", в зависимости от используемого VPN-протокола.

- Адрес отправителя: указать IP-адрес или диапазон адресов, с которых будет возможно подключение к VPN-серверу.

- Порт назначения: указать порт, на котором работает ваш VPN-сервер. Обычно это порт 1723 для протокола PPTP или порт 1194 для протокола OpenVPN.

5. Нажать кнопку "ОК", чтобы сохранить изменения.

6. Повторить эти шаги для каждого VPN-сервера, настроенного на вашем маршрутизаторе.

Теперь ваш VPN-трафик защищен с помощью брандмауэра. Это позволит только авторизованным пользователям подключаться к вашему VPN-серверу и предотвратит нежелательные подключения.

Шаг 10: Улучшение производительности VPN-сервера

После настройки базового VPN-сервера, вы можете внести несколько дополнительных изменений, чтобы добиться лучшей производительности вашей сети:

- Обновите оборудование: выберите мощное устройство для VPN-сервера.

- Используйте современные протоколы: L2TP/IPSec или OpenVPN.

- Включите сжатие данных: для улучшения скорости передачи.

- Настройте MTU: для оптимальной производительности.

- Отключите ненужные службы: чтобы снизить нагрузку.

Эти рекомендации помогут улучшить производительность VPN-сервера и обеспечить стабильное соединение для пользователей.