SSH (Secure Shell) - протокол безопасного удаленного управления, обеспечивающий защищенное соединение между устройствами. Настройка SSH на Cisco ASA позволяет администраторам удаленно управлять сетевыми настройками и обеспечивает безопасный доступ к сетевому оборудованию.

В этом руководстве описано, как настроить SSH на устройствах Cisco ASA. Потребуются навыки работы с командной строкой и знание основ безопасности сети.

Примечание: Прежде чем приступить к настройке SSH, удостоверьтесь, что у вас есть доступ к командной строке Cisco ASA и права администратора.

Для начала, подключитесь к вашему Cisco ASA с помощью программы для терминала, такой как PuTTY или SecureCRT. Введите свои учетные данные (имя пользователя и пароль) и перейдите в режим привилегированного режима, введя команду "enable".

Важность настройки SSH на Cisco ASA

SSH (Secure Shell) используется для удаленного управления устройствами Cisco ASA через защищенное соединение. Оно предоставляет аутентификацию, обеспечивает конфиденциальность и целостность данных, а также защищает от возможных атак и несанкционированного доступа.

Настройка SSH на Cisco ASA включает в себя создание и применение RSA-ключей, настройку пользователей и уровней доступа, а также определение шифрования и других параметров безопасности.

Правильная настройка SSH обеспечивает защиту от внешних атак и злоумышленников.

| Преимущества настройки SSH на Cisco ASA: |

|---|

| 1. Защищенный удаленный доступ к устройству |

| 2. Конфиденциальность данных |

| 3. Целостность данных |

| 4. Защита от атак и несанкционированного доступа |

| 5. Ограничение доступа только авторизованным пользователям |

| 6. Защита от подмены данных и подслушивания |

Для обеспечения безопасности сети и защиты данных необходимо правильно настроить SSH на Cisco ASA и следовать рекомендациям по безопасности.

Подготовка к настройке SSH

Для начала настройки SSH на Cisco ASA необходимо выполнить несколько предварительных действий:

| Шаг | Описание |

| 1 | Установите программу TFTP на компьютер, который будет использоваться для конфигурирования Cisco ASA. |

| 2 | Создайте TFTP-сервер, чтобы передавать настройки на Cisco ASA. |

| 3 | Загрузите настройки Cisco ASA с помощью TFTP-сервера. |

| 4 | Установите программу SSH-клиента на компьютер, с которого будете осуществлять удаленный доступ к Cisco ASA. |

| 5 | Настройте параметры IP-адреса на компьютере, установленном рядом с Cisco ASA, чтобы они были в одной подсети. |

| 6 | Проверьте подключение к Cisco ASA с помощью SSH-клиента. |

Проверка текущих настроек

Проверяем текущие настройки SSH на Cisco ASA:

- Подключиться к устройству по SSH или консоли.

- Войти в режим привилегированного EXEC командой

enable. - Введите команду

show running-config include sshдля отображения всех строк конфигурации, связанных с SSH.

Будут отображены настройки SSH, включая порт и параметры аутентификации.

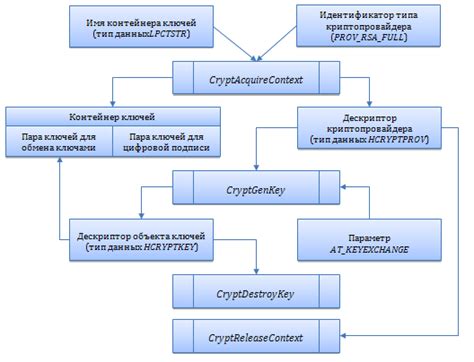

Генерация и установка RSA ключей

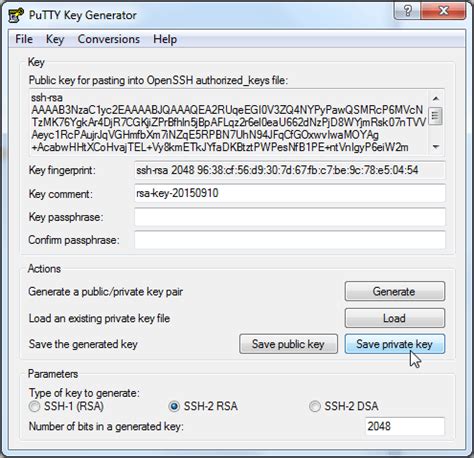

Для безопасной аутентификации при подключении по SSH необходимо сгенерировать и установить RSA ключи на устройстве Cisco ASA.

Для начала выполните следующие шаги:

- Подключитесь к устройству Cisco ASA через консоль или Telnet.

- Войдите в режим привилегированного доступа, используя команду

enableи пароль.

После этого можно приступить к генерации и установке RSA ключей:

- Перейдите в режим глобальной конфигурации, введя команду

configure terminal. - Сгенерируйте пару RSA ключей с помощью команды

crypto key generate rsa. В ответ на запрос, введите количество битов для ключа (рекомендуется использовать значение в диапазоне от 1024 до 4096). - Задайте имя для ключа с помощью команды

crypto key rsa name. Указанное имя будет использоваться для идентификации ключа при его установке на удаленный сервер. - Сохраните конфигурацию с помощью команды

write memory, чтобы ключи оставались сохраненными после перезагрузки устройства.

После выполнения этих шагов, у вас будут успешно сгенерированы и установлены RSA ключи на устройстве Cisco ASA. Теперь вы можете использовать эти ключи для безопасного подключения к устройству по протоколу SSH.

Генерация ключей

Для использования протокола SSH на Cisco ASA нужно создать ключевую пару, состоящую из открытого и закрытого ключей. Это обеспечит аутентификацию и защиту передаваемой информации.

Далее показано, как создать ключевую пару SSH на Cisco ASA:

Шаг 1: Войдите в режим конфигурации ASA:

enable

configure terminal

Шаг 2: Создайте RSA-ключевую пару:

crypto key generate rsa general-keys modulus 2048Шаг 3: Определите имя хоста для сертификата:

crypto key name hostname

Шаг 4: Установите доменное имя для создания сертификата:

crypto key domain-name domain_name

Шаг 5: Сохраните ключ и настройте использование SSH протокола:

write memory

ssh version 2

ssh timeout 60

Теперь на Cisco ASA создана ключевая пара SSH, и вы можете использовать SSH для удаленного доступа к устройству.

Примечание: Закрытый ключ должен быть храниться в безопасном месте, так как он обеспечивает доступ к устройству.

Настраиваем SSH

1. Подключитесь к административному интерфейсу ASA с помощью консоли или Telnet.

2. Войдите в режим настройки конфигурации.

3. Создайте RSA ключевую пару для шифрования трафика SSH:

crypto key generate rsa modulus 2048

4. Включите SSH-сервер на ASA:

ssh version 2

ssh timeout 60

ssh key-exchange group dh-group1-sha1

5. Настройте доступ к SSH с помощью локального пользователя:

username <имя_пользователя> password <пароль>

aaa аутентификация ssh консоль ЛОКАЛЬНЫЙ

6. Установите дополнительные параметры для SSH:

ssh (выберите конкретные параметры)

7. Завершите настройку и сохраните изменения:

выйти

записать память

Теперь SSH успешно настроен на Cisco ASA, и вы можете удаленно подключаться к устройству по защищенному протоколу SSH. Помните, что безопасность – это важный аспект, поэтому убедитесь, что настройки SSH соответствуют вашим требованиям безопасности.