Spring Security в Spring Boot предоставляет механизм защиты от атак типа CSRF (межсайтовая подделка запроса). Однако в некоторых случаях может потребоваться отключить CSRF-защиту.

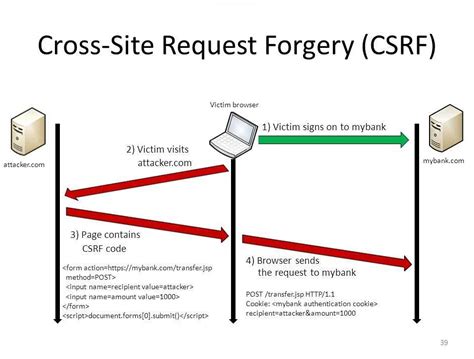

CSRF-атака возникает, когда злоумышленник отправляет поддельный запрос от имени аутентифицированного пользователя, например, перехватывая куки-файл. Spring Security по умолчанию включает CSRF-защиту, чтобы предотвратить такие атаки.

Если вам не нужна CSRF-защита, вы можете отключить ее в приложении Spring Boot. Для этого можно использовать аннотацию @EnableWebSecurity с классом конфигурации, где переопределить метод configure(HttpSecurity http) и отключить CSRF защиту с помощью метода csrf().disable().

В классе конфигурации, помеченном аннотацией @Configuration, можно добавить следующий код:

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http.csrf().disable();

}

}

После отключения CSRF-защиты запросы не будут проверять токен CSRF.

Отключение CSRF-защиты может увеличить уязвимость к CSRF-атакам, поэтому перед отключением необходимо принять все меры безопасности.

Безопасность веб-приложений Spring Boot

CSRF-защита предотвращает выполнение нежелательных действий от имени пользователя и помогает избежать серьезных последствий CSRF-атак.

Иногда отключение CSRF-защиты может быть необходимо при разработке, отладке или интеграции с другими системами.

| 1. Злоумышленник отправляет ссылку на вредоносную страницу, содержащую скрытый запрос на изменение пароля. |

| 2. Злоумышленник перехватывает и подменяет HTTP-запросы, отправляемые пользователем на надежные сайты. |

| 3. Злоумышленник использует уязвимости во внедряемых параметрах для выполнения действий от имени пользователя без его согласия. |

Цель атаки CSRF - выполнить нежелательные действия от имени аутентифицированного пользователя. Для защиты от таких атак используется механизм CSRF-токенов, генерируемый сервером и включаемый в каждый запрос. При отправке запроса CSRF-токен сравнивается с токеном в сессии пользователя. Если токены не совпадают, запрос считается подозрительным и отклоняется.

Почему отключить CSRF?

Отключение CSRF нужно, если:

- Приложение не использует POST-запросы и не нуждается в защите от CSRF. Иногда защита от CSRF может быть излишней, если вы не обрабатываете пользовательские данные.

- Вы работаете с простым SPA, где клиент и сервер обмениваются токеном авторизации (например, JWT) вместо сессий и кук. SPA может использовать другие методы защиты, такие как проверка Origin или дополнительные HTTP-заголовки.

- Если вы решите отключить CSRF-защиту, будьте осторожны, это может угрожать безопасности вашего приложения. Без CSRF-защиты ваше приложение становится уязвимым для атак, цель которых - получить доступ к данным пользователей.

Вам следует тщательно взвесить решение об отключении CSRF-защиты и принять его с учетом особенностей вашего приложения, а также в соответствии с вашими потребностями и требованиями безопасности.

Как отключить CSRF в Spring Boot?

Для отключения CSRF в Spring Boot вам нужно внести изменения в файл конфигурации. Откройте файл application.properties (или application.yml) в своем проекте и добавьте следующую строку:

spring.security.csrf.enabled=false

Отключение CSRF защиты в вашем приложении может сделать его уязвимым к атаке CSRF. Если ваше приложение выполняет чувствительные операции, рекомендуется оставить CSRF защиту и правильно её сконфигурировать.

Другие способы обеспечения безопасности

В Spring Boot существуют и другие способы обеспечения безопасности вашего приложения:

- Правильная конфигурация безопасности: Настройте все параметры безопасности, такие как авторизация, аутентификация и управление сеансами.

- Валидация ввода данных: Проверка и фильтрация входных данных важны для защиты от атак. Убедитесь, что все данные проверены и безопасны.

- Использование SSL сертификата: Установите SSL сертификат для обеспечения безопасной передачи данных клиенту.

- Регулярные обновления: Следите за обновлениями вашего фреймворка и ОС для обеспечения безопасности приложения.

Эти меры помогут защитить ваше приложение от атак.

Рекомендации по безопасности веб-приложений

- Используйте защищенное соединение (HTTPS) для передачи конфиденциальных данных. Это поможет предотвратить перехват информации злоумышленниками.

- Добавьте проверку ввода данных на клиентской и серверной стороне. Это поможет предотвратить атаки типа XSS (межсайтовый скриптинг) и SQL-инъекции.

- Избегайте использования уязвимых библиотек и компонентов. Регулярно обновляйте все используемые зависимости, чтобы минимизировать риски.

- Правильно настройте аутентификацию и авторизацию пользователей. Тщательно обрабатывайте и храните пользовательские учетные данные, используя хеширование и соль для паролей.

- Ограничьте доступ к конфиденциальным файлам и ресурсам. Убедитесь, что только авторизованным пользователям предоставляется доступ к таким данным.

- Проводите регулярные тестирования на уязвимости и атаки.

- Обучайте разработчиков и пользователей о современных угрозах и методах защиты.

- Следите за изменениями в безопасности и обновляйте ваше приложение соответствующим образом.

Следуя этим рекомендациям, вы сможете повысить безопасность веб-приложений и защитить их от угроз.