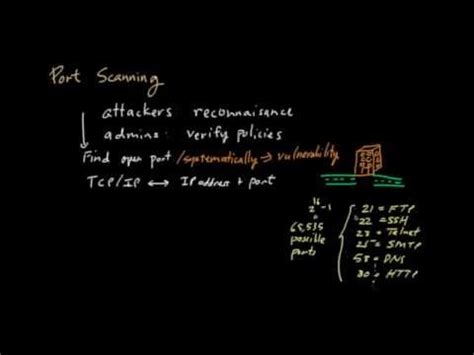

Сканирование портов - это проверка доступности и открытости портов на удаленном компьютере или устройстве. Этот процесс важен для безопасности сети и используется как администраторами, так и злоумышленниками.

Каждая программа или служба на компьютере использует определенный порт для обмена данными. Например, веб-сервер использует порт 80. С помощью сканирования портов можно определить открытые порты и узнать, какие программы доступны для взаимодействия.

Что такое сканирование портов?

Открытый порт - это порт, где ожидается соединение для службы. Это позволяет другим компьютерам подключаться и обмениваться данными. Например, порт 80 может быть открытым для доступа к веб-серверу. Закрытый порт не принимает входящие соединения, а фильтр порта блокирует доступ.

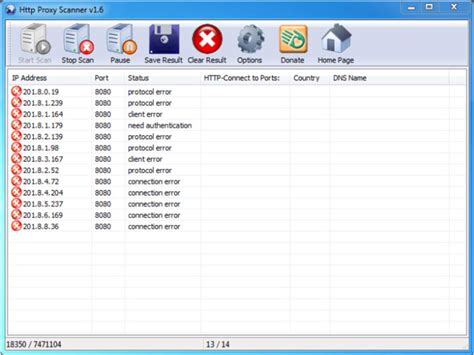

Сканирование портов выполняется с помощью специальных программ - сканеров портов. Они отправляют запросы на открытые порты и анализируют ответы. Эти программы могут использоваться администраторами сети для выявления уязвимостей и предотвращения атак, а также злоумышленниками для поиска уязвимых систем для дальнейшего взлома.

Существует несколько методов сканирования портов: TCP-сканирование, UDP-сканирование и SYN-сканирование. TCP-сканирование отправляет TCP-пакеты на все порты и анализирует ответы. UDP-сканирование основано на отправке UDP-пакетов и анализе ответов. SYN-сканирование использует пакеты TCP SYN для определения открытых портов.

Сканирование портов может быть легальным или незаконным в зависимости от целей и разрешений. Легальное сканирование портов может быть проведено в рамках тестирования безопасности или с целью обнаружения уязвимостей. Незаконное сканирование портов, направленное на несанкционированный доступ или атаки, является преступлением и подлежит юридическим санкциям.

Как работает сканирование портов?

При сканировании портов используются специальные программы, называемые порт сканерами. Эти программы отправляют сетевые пакеты на определенные порты компьютера или сети и анализируют ответы, чтобы определить состояние портов - открытый, закрытый или фильтрованный.

Открытый порт означает, что соединение может быть установлено с указанным портом, закрытый порт указывает на то, что соединение не может быть установлено, а фильтрованный порт может означать, что соединение заблокировано брандмауэром или другими средствами защиты.

Существуют различные методы сканирования портов, включая сканирование по диапазону портов, сканирование всех портов, сканирование определенного порта или сканирование протокола.

При сканировании портов могут использоваться различные типы пакетов, такие как TCP, UDP и ICMP. Каждый тип пакета имеет свои особенности и может предоставить различную информацию о портах и сети.

Сканирование портов может быть использовано различными сторонами для разных целей. Злоумышленники могут использовать сканирование портов для обнаружения уязвимостей и атак на целевую систему. Администраторы систем и сетей могут использовать сканирование портов для выявления уязвимостей и обеспечения безопасности своих систем.

Важно отметить, что сканирование портов может быть незаконным без соответствующего разрешения. Поэтому перед сканированием портов необходимо получить разрешение от владельца системы или сети.

Понятие сканирования портов

Вскоре после создания интернет-технологий была отмечена необходимость проверки доступности определенных портов на удаленных хостах. Это позволяет определить, какие службы и приложения работают на удаленном компьютере и оценить его уровень безопасности.

Для сканирования портов используют различные инструменты и методы, включая:

Сканирование TCP: проверяет доступность TCP-портов на удаленном хосте. Если порт открыт, значит, соответствующее приложение может принимать входящие подключения.

Сканирование UDP: проверяет доступность UDP-портов на удаленном хосте. Этот процесс может быть сложнее из-за особенностей протокола UDP.

Сканирование Stealth: также известно как «незаметное» сканирование, использует различные методы для обхода защиты и обнаружения сканирования портов, чтобы незаметно проникнуть в сеть. Этот метод может использоваться злоумышленниками для изучения сетевой инфраструктуры и поиска уязвимостей.

Хорошо известные инструменты для сканирования портов включают Nmap, Masscan и Zmap. Однако необходимо помнить, что сканирование портов может быть незаконным без согласия владельца сети, поэтому следует быть осторожным и следовать законодательству.

Основные методы сканирования портов

Существует несколько основных методов сканирования портов, которые используются для определения открытых или закрытых портов на целевом устройстве:

1. Полное сканирование (Full connect scan)

Полное сканирование устанавливает TCP-сессию с каждым портом для определения его состояния. Однако это занимает много времени и может быть замечено целевой системой.

2. Сканирование SYN-пакетами (SYN scan)

SYN-сканирование - это метод сканирования портов, основанный на протоколе TCP. При выполнении SYN-сканирования отправляется пакет с установленным флагом SYN на каждый сканируемый порт. Если порт открыт, целевое устройство отвечает пакетом с флагами SYN/ACK для установления TCP-соединения. Если порт закрыт, целевое устройство отправляет пакет с флагом RST для сообщения об отсутствии сервиса. Если порт фильтруется брандмауэром, то ответа не будет. Таким образом, SYN-сканирование определяет состояние портов (открыт/закрыт/фильтруется) с высокой эффективностью и скоростью.

3. Сканирование ACK-пакетами (ACK scan)

ACK-сканирование используется для проверки фильтрации пакетов брандмауэром. Отправляются пакеты с флагом ACK на сканируемые порты. Если порт фильтруется брандмауэром, то целевое устройство отправит пакет с флагами RST/ACK. Если порт открыт или закрыт, то целевое устройство не отправляет ответа. ACK-сканирование позволяет определить, фильтрует ли брандмауэр пакеты на сканируемых портах.

4. Сканирование FIN-пакетами (FIN scan)

FIN-сканирование использует отправку пакетов с флагом FIN на порты. Если порт закрыт, то хост отправит пакет с флагом RST в ответ. Если порт открыт или фильтруется брандмауэром, то ответа не будет. Этот метод часто используется для сканирования UNIX-систем, так как они отправляют пакет с флагом RESET при получении FIN-пакета, в отличие от Windows.

5. Сканирование XMAS-пакетами

При XMAS-сканировании отправляются пакеты с установленными флагами FIN, URG и PSH на сканируемые порты. Если порт открыт, то целевой хост не отправит никакого ответа. Если порт закрыт или фильтруется брандмауэром, то целевой хост отправит пакет с установленным флагом RST в ответ. XMAS-сканирование также часто используется для обхода брандмауэров, которые фильтруют пакеты, содержащие все установленные флаги FIN, URG и PSH.

Использование TCP сканирования портов

В процессе TCP сканирования портов, сканер посылает TCP-пакеты к определенным портам устройства и анализирует ответные пакеты, полученные от устройства. Ответные пакеты позволяют определить, является ли порт открытым (активным), закрытым (неактивным) или фильтруется (фаерволом, например).

Для сканирования TCP портов используют разные программы, такие как Nmap, Masscan и Zmap. Они помогают быстро и эффективно сканировать порты на устройствах.

Во время TCP сканирования отправляются TCP SYN-пакеты. Если устройство отправляет TCP ACK-пакет, значит порт открыт. Если устройство отправляет TCP RST-пакет, значит порт закрыт. Если устройство не отвечает, возможно порт фильтруется фаерволом.

Преимущество TCP сканирования портов заключается в том, что оно помогает найти открытые порты и определить службы, работающие на устройстве.

Это важно как для администраторов сетей, чтобы обнаружить уязвимости и настроить безопасность, так и для злоумышленников, ищущих слабые места в сетях.

Однако стоит помнить, что использование несанкционированного TCP сканирования портов может нарушать законы и политику безопасности. Поэтому перед его использованием важно получить разрешение от администратора сети или владельца системы.

Использование UDP сканирования портов

UDP (User Datagram Protocol) сканирование портов позволяет определить, доступен ли UDP-порт на конкретном устройстве в сети. В отличие от TCP, UDP не требует установления надежного соединения и не гарантирует доставку данных. Этот вид сканирования позволяет проверить доступность сервиса или приложения на конкретном UDP-порту.

Для проведения UDP сканирования портов используется аналогичный подход, как и при TCP сканировании. Сканер портов отправляет заголовок UDP-пакета на порт и ожидает ответа. При получении ответа от порта можно сказать, что порт открыт и готов принимать данные. В случае отсутствия ответа или получения ICMP "пакета назад", можно сказать, что порт закрыт или есть проблемы в сети.

UDP сканирование портов помогает определить доступность UDP-сервисов, таких как DNS, DHCP или VoIP-серверы. Такие сканирования могут использоваться злоумышленниками для поиска уязвимостей и потенциальных точек входа в сеть. При выполнении сканирований важно быть осторожным и иметь согласие владельца сети или системы.

UDP сканирование портов может занимать больше времени, чем TCP сканирование из-за отсутствия механизма повторной отправки пакетов по протоколу UDP. Если пакет не доходит до цели или теряется, сканер будет ждать определенное время, прежде чем считать порт закрытым. Это может замедлить процесс сканирования портов.

Использование UDP сканирования портов требует знания о сетевой инфраструктуре и конкретном устройстве, которое необходимо проверить. Для сканирования UDP-портов доступно множество инструментов, таких как Nmap, Hping и другие. Однако, использование таких инструментов должно быть согласовано с политиками безопасности и не использоваться в незаконных целях.

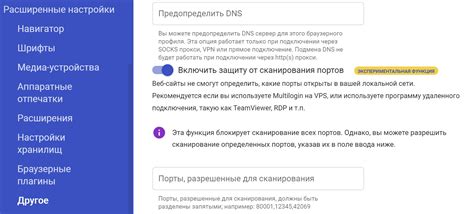

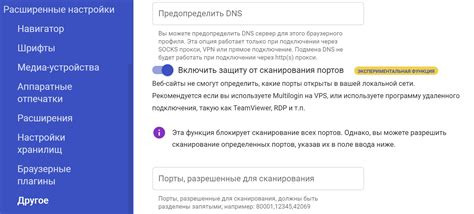

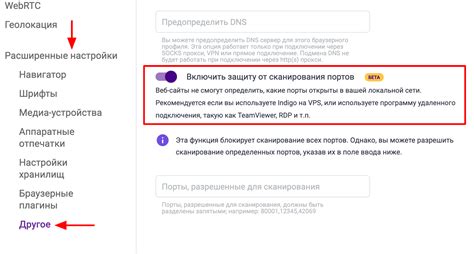

Скрытие от сканирования портов

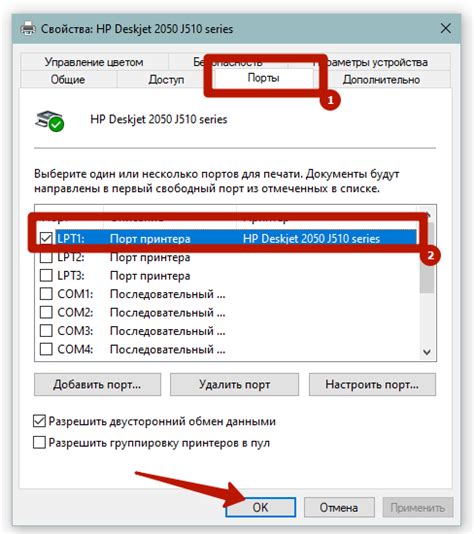

- Замена порта: один из вариантов скрытия заключается в замене стандартного номера порта на другой. Например, вместо известного порта 80 для протокола HTTP можно использовать нестандартный порт 8080. При этом, сканеры портов, в основном, ищут открытые «известные» порты, и не обращают внимания на «неизвестные».

- Фильтрация брандмауэром: брандмауэры могут играть важную роль в защите от сканирования портов. Они могут блокировать и фильтровать все входящие или исходящие сетевые подключения на основе указанных правил. Это позволяет системным администраторам разрешать доступ только к определенным портам, маскировать открытые порты с помощью различных техник, таких как отображение портов фильтра или установка несуществующих портов.

- Использование прокси-серверов: прокси-серверы работают как посредник между пользователем и сервером. Они могут выполнять функцию брандмауэра, скрывая реальные IP-адреса и перенаправляя трафик через свои собственные порты. Это делает поиск и сканирование портов намного сложнее для злоумышленников.

- TCP Wrappers: это набор инструментов для управления доступом к сетевым сервисам на UNIX/Linux.

Методы скрытия портов имеют свои преимущества и ограничения. Важно постоянно адаптировать свои методы защиты, так как появляются новые способы сканирования портов.

Законность сканирования портов

Существуют случаи, когда сканирование портов может быть законным. Например, владельцы компьютерных сетей могут сканировать порты для обнаружения уязвимостей и обеспечения безопасности своих систем. Специалисты по информационной безопасности также могут использовать сканирование портов при проведении пентестов или аудита безопасности.

Защита от сканирования портов

1. Ограничение диапазона портов:

Один из способов защитить компьютер - ограничить доступные порты. Например, закрыв ненужные порты или переназначив их на другие службы.

2. Фильтрация с помощью брандмауэра:

Брандмауэр контролирует трафик сети и решает о пропуске или блокировке определенных портов или протоколов. Установка и настройка брандмауэра помогает исключить сканирование портов и защитить компьютер.

3. Обновление программ и операционных систем:

Постоянное обновление помогает закрывать уязвимости и проблемы безопасности, которые могут использоваться злоумышленниками при сканировании портов. Это важно для обеспечения защиты.

4. Использование сетевых устройств:

Существуют специальные устройства, такие как IPS (система предотвращения вторжений) или IDS (система обнаружения вторжений), которые могут автоматически обнаруживать и блокировать атаки сканирования портов. Они мониторят сетевой трафик и реагируют на подозрительные действия.

5. Установка пароля:

Установка сложного и уникального пароля на сервер или другие сетевые устройства является одним из простых способов защиты от сканирования портов. Это делает его сложным для угадывания или взлома.

Следуя этим методам, вы обеспечите дополнительный уровень защиты от сканирования портов и сможете защитить свою компьютерную систему от несанкционированного доступа и атак хакеров.