Хфщьш - это инновационная технология, которая изменила мир современной электроники. В данной статье мы рассмотрим основные принципы работы этой удивительной технологии, а также приведем несколько примеров ее применения.

Хфщьш основан на передаче информации с помощью электромагнитных волн. Особенностью этой технологии является возможность передачи данных на большие расстояния без необходимости проводной связи. Поэтому хфщьш широко применяется в беспроводных коммуникационных системах, таких как сотовые телефоны, беспроводные сети Wi-Fi и Bluetooth, а также радиосвязь и спутниковая связь.

Радиомодуль - основной компонент хфщьш, состоящий из передатчика и приемника. Они взаимодействуют с электромагнитными волнами для передачи и получения данных. Сигнал модулируется при передаче данных, меняясь в зависимости от информации. Приемник анализирует входящий сигнал, демодулирует его и восстанавливает исходную информацию.

Принципы работы хеш-функций: подробное объяснение и примеры

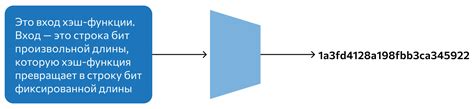

Хеш-функции преобразуют данные любого размера в данные фиксированного размера, гарантируя уникальность хеш-кода для различных входных данных. Даже изменение одного символа во входных данных приводит к изменению хеш-кода.

Хеш-функции широко используются в различных областях компьютерной науки, включая алгоритмы поиска, шифрование данных и проверку целостности информации.

Примеры хеш-функций: MD5, SHA-1, CRC32.

Рассмотрим пример работы хеш-функции на простом случае. У нас есть входные данные в виде строки:

"Hello, world!"

Применив к ней хеш-функцию, получаем уникальный хеш-код:

5eb63bbbe01eeed093cb22bb8f5acdc3

При изменении даже одного символа в строке, например, "o" на "a", хеш-код изменится:

491df8034e34a916d68921b6d51fb6f8

Хеш-функции создают уникальные коды для разных данных и используются для проверки информации, сравнения данных и других задач.

Принципы работы хеш-функций и примеры

Основные принципы работы хеш-функций:

- Единообразие. Хеш-функции всегда возвращают одинаковый хеш-код для одинаковых данных. Даже небольшие изменения должны вызывать значительные изменения в хеш-коде.

- Равномерность. Хеш-функции должны обеспечивать равномерное распределение кодов для разных данных, чтобы избежать коллизий - когда разные данные имеют одинаковый хеш-код.

- Вычислительная сложность. Вычисление хеш-функции должно быть быстрым и требовать небольшого количества ресурсов. Хорошая хеш-функция должна обеспечивать минимизацию времени выполнения и потребляемой памяти.

Примеры хеш-функций:

- MD5. Одна из самых распространенных хеш-функций, которая возвращает хеш-код длиной 128 бит. MD5 используется, например, для проверки целостности данных.

- SHA-1. Эта хеш-функция возвращает хеш-код длиной 160 бит. SHA-1 широко применяется в криптографии и информационной безопасности.

- SHA-256. Хеш-функция, использующая алгоритм SHA-2, возвращает хеш-код длиной 256 бит. SHA-256 часто применяется для обеспечения безопасности в цифровых подписях и блокчейн-технологиях.

Хеш-функции применяются в различных областях: безопасность данных, проверка целостности, аутентификация и шифрование. Их принципы работы и эффективность делают хеш-функции важным инструментом для обработки и защиты информации.

Почему хеш-функции незаменимы в программировании

Хеш-функции отлично подходят для операций поиска и сравнения данных. Компактное представление хеш-значения позволяет выполнять поиск гораздо быстрее, чем по полному набору данных.

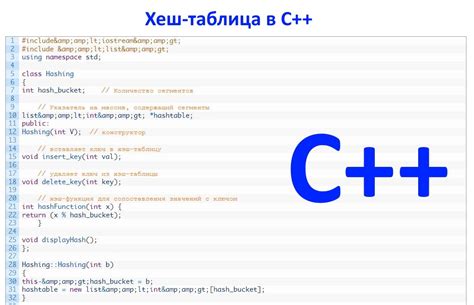

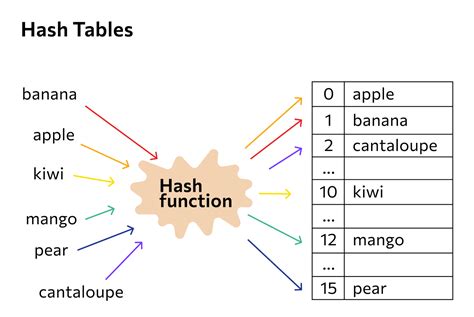

Хеш-функции используются в структурах данных, таких как хеш-таблицы, для эффективного хранения и извлечения данных по их хеш-значениям. Операции поиска, вставки и удаления элементов выполняются за постоянное время, что делает хеш-таблицы эффективными при работе с большими объемами данных.

Хеш-функции также обнаруживают изменения в данных: если данные меняются, их хеш-значение тоже меняется. Это помогает контролировать целостность данных, выявлять повреждения или вмешательства. В криптографии хеш-функции применяются для обеспечения целостности сообщений и проверки подлинности данных.

Хеш-функции используются в различных алгоритмах оптимизации и поиска. Они быстро сравнивают и классифицируют данные, ускоряя выполнение задач, таких как сортировка, поиск подстроки и сравнение больших объемов данных.

Примеры применения хеш-функций

- Хеш-таблицы: Хеш-функции используются для хеш-таблиц, обеспечивая быстрый доступ к данным путем преобразования ключей данных в индексы, по которым они хранятся в таблице.

- Безопасность: Хеш-функции вместе с алгоритмами шифрования обеспечивают защиту данных, аутентификацию и целостность информации. Хеш-функция преобразует данные в непрерывную последовательность фиксированного размера, так называемый хеш-код.

- Цифровые подписи: Хеш-функции используются при создании и проверке цифровых подписей. Цифровая подпись используется для проверки подлинности и целостности документа или сообщения. Хеш-функция создает уникальный хеш-код из содержимого документа, который затем шифруется с помощью закрытого ключа, создавая цифровую подпись.

- Хеш-функции используются для проверки целостности данных в системах хранения файлов или баз данных. Хеш-код вычисляется для файла или блока данных при сохранении и сохраняется вместе с данными. При каждом последующем доступе к данным хеш-функция вычисляется снова и сравнивается с сохраненным хеш-кодом для проверки наличия изменений.

- Хеш-функции используются для хранения паролей безопасным способом. Хеш-функция применяется к паролю пользователя для создания хеш-кода, который затем хранится в базе данных. При проверке пароля хеш-код, созданный из введенного пароля, сравнивается с хранящимся хеш-кодом. Это позволяет проверить правильность введенного пароля, не раскрывая его в явном виде.

Хеш-функции применяются в разных областях - от информационной безопасности до криптографических алгоритмов. Они помогают эффективно выполнять различные вычислительные задачи.

Выбор правильной хеш-функции

Важно правильно выбирать хеш-функцию для оптимальной работы программы. Некорректный выбор может привести к коллизиям - ситуациям, когда разным данным соответствует одно хеш-значение.

Коллизии - это плохо. Они могут вызвать проблемы с производительностью и безопасностью. Злоумышленники могут использовать коллизии для доступа к данным.

Выбор хорошей хеш-функции важен. Она должна равномерно распределять хеши и минимизировать коллизии.

Большинство современных языков программирования предлагают стандартные хеш-функции, такие как MD5, SHA-1, SHA-256 и другие. Однако, эти функции могут иметь некоторые недостатки в зависимости от конкретного случая использования. Поэтому, важно оценить требования приложения и выбрать наиболее подходящую хеш-функцию или разработать собственную, учитывая особенности задачи.

В заключении, выбор правильной хеш-функции является критически важным для оптимальной работы программы. Правильная хеш-функция способствует ускорению вычислений, обеспечивает безопасность данных и минимизирует возникновение коллизий.

Какие проблемы могут возникнуть при использовании хеш-функций и как их решить

Хеш-функции широко используются в различных областях, таких как информационная безопасность, базы данных, алгоритмы хеширования и т.д. Однако при использовании хеш-функций могут возникнуть определенные проблемы, которые важно знать и решить, чтобы обеспечить безопасность и правильность работы системы.

Коллизии: Возможность возникновения коллизий является одной из основных проблем, связанных с хеш-функциями. Коллизия происходит, когда двум разным входным данным соответствует один и тот же хеш-код. Это может привести к некорректной работе системы и ошибкам в обработке данных. Для решения этой проблемы можно использовать различные методы, такие как увеличение размера хеш-кода, использование криптографических хеш-функций с высокой стойкостью или использование методов разрешения коллизий, таких как метод цепочек или метод открытой адресации.

Вычислительная сложность: Операция хеширования может быть вычислительно сложной, особенно при работе с большими объемами данных. Это может замедлить обработку данных и ухудшить производительность системы. Для решения этой проблемы можно применять оптимизационные методы, такие как кэширование результатов хеш-функции, использование специализированных алгоритмов хеширования или распараллеливание вычислений.

Отсутствие обратной операции: Хеш-функции являются однонаправленными, то есть из хеш-кода нельзя получить исходные данные. В некоторых случаях может потребоваться обратное преобразование хеш-кода в исходные данные. Для решения этой проблемы можно использовать специальные методы, такие как реализация обратных хеш-функций или хранение исходных данных на стороне системы.

Уязвимость к атакам: Некорректное использование или слабые хеш-функции могут быть уязвимыми к различным типам атак, таким как атаки на основе словаря, подбора паролей, предварительного вычисления и т.д. Для обеспечения безопасности данных необходимо использовать криптографически стойкие хеш-функции, регулярно обновлять их и следовать рекомендациям по безопасности.

При использовании хеш-функций важно учитывать эти проблемы и применять соответствующие методы и решения для обеспечения надежности и безопасности системы.

Анализ скорости работы хеш-функций на примере известных алгоритмов

Существует большое количество алгоритмов хеширования, каждый из которых имеет свои особенности и обеспечивает определенную скорость работы. Рассмотрим несколько известных алгоритмов и проанализируем их скорость работы на примере.

- MD5

MD5 был разработан в 1992 году и используется до сих пор. Он хеширует входные данные длиной до 512 бит и генерирует хеш-код длиной 128 бит.

SHA-256 хеширует входные данные длиной до 264 бит и генерирует хеш-код длиной 256 бит. Он обеспечивает более высокую степень защиты и скорость работы по сравнению с MD5.

SHA-3 - это новый стандарт хеш-функций, разработанный NIST США. Он может хешировать данные до 264 бит и генерировать хеш-коды длиной 224, 256, 384 или 512 бит, в зависимости от выбора. SHA-3 обеспечивает высокую скорость и защиту от коллизий.

Роли хеш-функций в криптографии и их применение

Хеш-функции обеспечивают криптографическую безопасность, преобразуя данные в хеш или дайджест фиксированной длины. Используются для защиты данных, обнаружения изменений, защиты паролей и аутентификации.

Они также применяются для создания цифровых подписей, где уникальный хеш сообщения шифруется закрытым ключом отправителя и проверяется открытым ключом получателя.

Хеш-функции используются для хэширования паролей. При регистрации пользователь вводит пароль, который хешируется и сохраняется в базе данных. При входе пароль снова хешируется и сравнивается с сохраненным хешем, обеспечивая безопасность паролей.

Хеш-функции также применяются для контроля целостности данных. Дайджест файлов или текста можно вычислить с помощью хеш-функции и передать вместе с данными. Получатель может проверить целостность данных, вычислив свой хеш и сравнив его с переданным. Несоответствие хешей может указывать на изменения или ошибки в данных.

Хеш-функции играют важную роль в обеспечении криптографической безопасности. Их применение в цифровых подписях, хэшировании паролей и контроле целостности данных обеспечивает защиту информации.