ICMP (Internet Control Message Protocol) – протокол для управления и передачи сообщений об ошибках в IP-сети. Некоторые администраторы удаляют этот трафик из своих сетей по разным причинам. Рассмотрим лучшие способы удаления ICMP-трафика из сети.

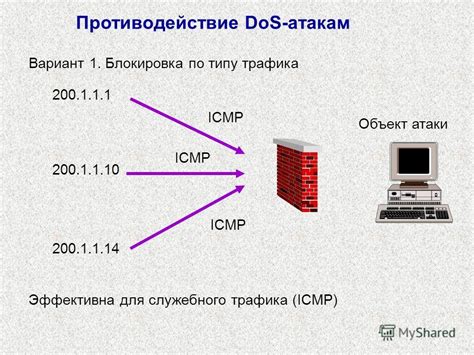

Простой способ удаления ICMP-трафика - блокировка ICMP-пакетов на фаерволе. Используйте правила фильтрации, которые блокируют все пакеты с протоколом ICMP. Однако блокировка ICMP-трафика может затруднить диагностику и отладку сети.

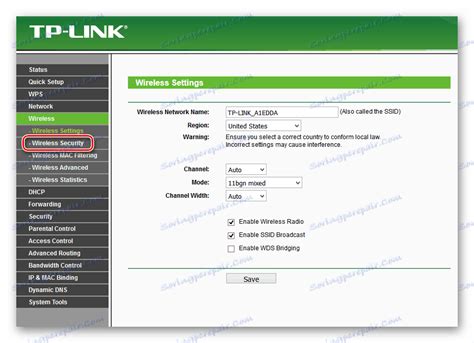

Другой способ избавиться от ICMP-трафика - настроить маршрутизатор так, чтобы он игнорировал ICMP-пакеты. Это можно сделать изменением параметров маршрутизатора или использованием специального ПО, фильтрующего ICMP-пакеты. Однако нужно быть осторожным, чтобы не блокировать другие важные пакеты.

Вред ICMP-трафика для сети

Во-первых, злоумышленники могут использовать ICMP для DDoS-атак, отправляя множество ICMP-запросов на один хост или устройство. Из-за перегрузки сети скорость передачи данных падает, что может привести к отказу и параличу инфраструктуры.

ICMP-трафик используется для сканирования сети и определения активных узлов. Злоумышленник может отправить ICMP-запросы на различные IP-адреса и выявить активные узлы, определить структуру сети и уязвимости.

ICMP-трафик может быть использован для скрытой передачи данных. Злоумышленники могут вставлять информацию в ICMP-запросы и передавать ее по сети, обходя защитные механизмы и создавая угрозу для безопасности.

ICMP-трафик может негативно сказаться на сети, поэтому его необходимо ограничивать и фильтровать на роутерах и других устройствах для обеспечения безопасности и стабильности работы сети.

Защита на уровне маршрутизатора

Существует несколько способов блокировки ICMP-трафика на маршрутизаторе. Например, можно использовать брандмауэры, которые позволяют настроить правила фильтрации на основе различных параметров, таких как IP-адреса источника и назначения, тип и код ICMP-сообщения и другие.

Также можно настроить Access Control List (ACL), чтобы управлять доступом к сети на основе определенных условий. ACL позволяет блокировать весь или определенные типы ICMP-трафика.

Дополнительным способом защиты на уровне маршрутизатора является использование инструментов, предоставляемых производителем маршрутизатора, таких как Cisco IOS или Junos. Эти инструменты позволяют выполнять гибкую настройку правил фильтрации трафика и контролировать передачу ICMP-пакетов.

Выбор конкретного метода защиты на уровне маршрутизатора зависит от требований и конфигурации сети. Однако, благодаря возможностям маршрутизаторов, можно добиться эффективной фильтрации ICMP-трафика и повысить безопасность сети в целом.

Перечень наиболее эффективных методов

Удаление ICMP-трафика из сети может быть важной задачей для обеспечения безопасности и оптимизации работы сети. Вот несколько методов, которые считаются наиболее эффективными:

1. Использование ACL на маршрутизаторах для блокировки ICMP-трафика поможет уменьшить его воздействие на сеть.

2. Настройка брандмауэров на прокси-серверах или фильтрация на уровне приложений помогут контролировать ICMP-трафик.

3. IDS/IPS помогают обнаруживать и блокировать ICMP-трафик и другие виды атак.

4. Установка средств мониторинга сети позволяет отслеживать и анализировать трафик, включая ICMP, для выявления аномалий или подозрительной активности.

5. Обновление программного обеспечения: регулярное обновление операционной системы, маршрутизаторов, брандмауэров и другого сетевого оборудования может помочь устранить уязвимости, которые могут быть использованы для атак через ICMP.

Различные методы могут быть использованы для обеспечения защиты и оптимизации работы сети.

Использование брандмауэра

Одна из самых эффективных стратегий - настройка правил фильтрации трафика. Правила могут блокировать пакеты ICMP по IP-адресам или портам. Например, можно создать правило, которое блокирует все ICMP-пакеты с определенного IP-адреса или порта.

Брандмауэр может блокировать определенные типы ICMP-пакетов. Например, можно запретить прохождение ICMP Echo Request (ping) пакетов или блокировать ICMP Redirect-пакеты, используемые для изменения маршрута трафика в сети.

Однако нужно быть осторожным при удалении ICMP-трафика из сети. ICMP важен для работы многих сетевых сервисов, поэтому чрезмерное блокирование может нарушить работу сети или сделать некоторые сервисы недоступными.

Рекомендуется настроить брандмауэр, учитывая специфику сети и требования безопасности. Следует создать политику безопасности, которая блокирует только необходимые типы ICMP-пакетов и сохраняет доступные типы, которые важны для сети.

Преимущества данного способа

1. Улучшение безопасности сети: Удаление ICMP-трафика из сети помогает предотвратить различные атаки, такие как ICMP-флуд, пинг-атаки и другие атаки, основанные на ICMP.

2. Улучшение производительности сети: ICMP-трафик может замедлять сеть. Удаление ICMP-трафика поможет улучшить производительность, освободив пропускную способность для других типов трафика.

3. Снижение нагрузки на сетевое оборудование: ICMP-трафик нагружает маршрутизаторы и коммутаторы. Удаление ICMP-трафика снизит нагрузку и повысит эффективность оборудования.

4. Улучшение отказоустойчивости сети: ICMP-трафик используется злоумышленниками для сканирования сети и обнаружения уязвимостей. Удаление ICMP-трафика улучшит отказоустойчивость сети и защитит ее от атак.

Удаление ICMP-трафика из сети улучшает безопасность, производительность и отказоустойчивость сети, снижает нагрузку на сетевое оборудование и повышает эффективность работы сети.

Фильтрация ICMP-сообщений на уровне ОС

Фильтрация ICMP-сообщений на уровне ОС позволяет контролировать различные типы ICMP-пакетов, такие как пинги, сообщения об ошибках, перенаправления пакетов и другое. Это помогает обеспечить безопасность сети и избежать ненужного трафика.

Для фильтрации ICMP-сообщений на уровне ОС можно использовать специальные программы или инструменты, такие как iptables, Windows Firewall, pfSense и другие. Они позволяют создавать правила фильтрации, определяющие, какие ICMP-сообщения должны быть перенаправлены или заблокированы.

При настройке фильтрации ICMP-сообщений на уровне ОС необходимо учитывать различные типы ICMP-пакетов и их значения. Например, блокировка всех ICMP-сообщений может привести к недоступности некоторых сервисов, таких как ping или traceroute. Поэтому рекомендуется тщательно настраивать фильтрацию ICMP-сообщений, учитывая специфику сети и требования безопасности.

Техническая реализация данного метода

Удаление ICMP-трафика из сети может быть реализовано различными способами, опирающимися на технологии и устройства доступные в сети.

Один из способов - использование брандмауэра или межсетевого экрана, который фильтрует и контролирует трафик.

Другой способ - настройка коммутатора или маршрутизатора для контроля передачи данных внутри сети с помощью списков доступа (ACL).

Для более сложных сетей с большим количеством трафика, может быть полезно использовать программное обеспечение для мониторинга сети. Это программы или устройства, которые анализируют весь трафик, проходящий через сеть, и могут фильтровать ICMP-трафик. Такие программы, как Snort или Wireshark, могут быть установлены на сервере или отдельном устройстве и настроены для фильтрации ICMP-пакетов.

Отключение ICMP-трафика на сетевых устройствах

Отключение ICMP-трафика на сетевых устройствах может быть выполнено различными способами:

1. Фильтрация ICMP на уровне маршрутизатора

Настраиваем ACL на маршрутизаторе для фильтрации ICMP-трафика, блокируем определенные типы сообщений или адреса назначения. Это позволяет гибко управлять ICMP-пакетами в сети.

2. Отключение ICMP на файрволле

В случае наличия файрволла можно отключить ICMP-трафик. Настройка правил блокировки ICMP-пакетов поможет предотвратить их проникновение извне.

3. Настройка фильтрации ICMP на сервере

Если у вас есть сервер, который отправляет или принимает ICMP-сообщения, вы можете настроить фильтрацию ICMP-трафика непосредственно на этом сервере.

Важно помнить, что отключение ICMP-трафика может привести к определенным проблемам, связанным с диагностикой сети и коннективностью. Например, некоторые инструменты и протоколы (например, traceroute) используют ICMP-пакеты для определения пути следования пакетов в сети.

Плюсы и минусы данного подхода

Плюсы:

- Безопасность. Удаление ICMP-трафика позволяет снизить уязвимость сети перед DDoS-атаками и сканированием портов.

- Улучшение производительности. Отбрасывание ICMP-пакетов может снизить нагрузку на сеть и повысить пропускную способность.

- Фокус на основных типах трафика. Отсутствие ICMP-трафика позволяет сосредоточиться на более важных протоколах, таких как TCP и UDP.

Минусы:

- Потеря информации. ICMP-трафик может содержать полезную информацию, такую как ошибки маршрутизации или доступность сетевых узлов.

- Ограничение функциональности. Некоторые сетевые приложения и инструменты могут быть зависимы от ICMP-трафика для своей работы, и удаление такого трафика может повредить функциональность.

- Отслеживание проблем. Удаление ICMP-трафика может затруднить обнаружение и отслеживание проблем в сети, таких как потеря пакетов или недоступность узлов.