DGA (Domain Generation Algorithm) – алгоритм, используемый злоумышленниками для обхода системы обнаружения и блокировки вредоносного ПО. DGA генерирует доменные имена, к которым злоумышленники могут подключиться для управления своими операциями. Такой подход позволяет избегать заблокированных доменов и обеспечивает защиту от обнаружения и остановки их деятельности.

Работа DGA заключается в следующем: вредоносное ПО устанавливает связь с сервером злоумышленников, используя заранее заданное доменное имя. Когда связь установлена, оно получает команды и передает информацию о зараженной системе. Если заданное доменное имя недоступно, DGA создает новое имя на основе алгоритмов. Это позволяет злоумышленникам подключаться к новым доменам, которые сложнее обнаружить и заблокировать.

Использование DGA позволяет злоумышленникам легко создавать новые домены для вредоносных действий, таких как спам, фишинг, сбор данных и другие атаки. DGA также помогает им скрыть свою активность и обеспечивает дополнительные возможности для маскировки. DGA активизирует домены только на определенных этапах атаки или после определенных событий, что затрудняет их обнаружение.

Что такое DGA и как он работает?

Алгоритм генерации доменов (DGA) - метод, используемый злоумышленниками для обхода систем безопасности и установки связи с C&C-сервером. DGA создает изменяющиеся во времени доменные имена, что затрудняет их обнаружение и блокирование.

Основные принципы работы DGA:

- Использование математических и криптографических алгоритмов для генерации доменных имен (хеш-функции, случайные числа, время).

- Установление связи с C&C-сервером через автоматический поиск и регистрацию доменных имен (используя ботнет).

- Обновление списка доменных имен. DGA изменяет свои алгоритмы и создает новые доменные имена, чтобы избежать обнаружения и блокировки.

- Использование анонимных зарегистрированных доменов для обеспечения анонимности и избежания отслеживания злоумышленников.

Основное назначение DGA - управление ботнетом, то есть группой зараженных компьютеров, и выполнение вредоносных операций. DGA усложняет обнаружение и блокировку командных и контрольных серверов злоумышленников, делая их практически недоступными для защищенных систем.

Какие возможности предоставляет DGA?

Доменный генераторный алгоритм (DGA) предоставляет ряд уникальных возможностей, которые делают его привлекательным для киберпреступников. Вот некоторые из них:

1. Обход защиты. DGA позволяет обойти системы защиты, которые блокируют IP-адреса или домены. Так как DGA генерирует каждый раз новый домен, злонамеренное ПО может найти новую точку входа.

2. Управление зараженными компьютерами. DGA позволяет киберпреступникам подключаться к зараженным компьютерам через сгенерированные домены, отправлять команды и получать ответы.

3. Обход анализа трафика. Домены от DGA сложно обнаружить анализаторам трафика из-за их уникальности и отсутствия фиксированного шаблона, что усложняет выявление деятельности преступников.

4. Создание ботнета. DGA может использоваться для создания ботнета - сети зараженных компьютеров, которые используются для злоумышленной деятельности, такой как распространение вредоносных программ или совершение DDoS-атак. Благодаря возможности создания уникальных доменов, DGA позволяет злоумышленникам управлять ботнетом эффективно и безопасно для себя.

Это лишь некоторые возможности, которые предоставляет DGA. Киберпреступники постоянно разрабатывают новые способы использования DGA и адаптируют его для достижения своих злонамеренных целей.

Применение DGA в кибератаках

Доменные генераторы (DGA) широко используются в кибератаках для обхода защитных систем. Они создают множество случайных доменных имен, чтобы связаться с серверами злоумышленников.

Использование DGA помогает контролировать ботов, обходить защиту и обеспечивать управление ботнетом. Злоумышленники делают это для безопасного управления и предотвращения обнаружения и блокирования своей деятельности.

Для создания случайных доменных имен злоумышленники могут использовать различные входные данные, такие как текущая дата, случайные числа или информацию о системе жертвы, чтобы создать уникальные доменные имена, трудные для обнаружения и блокирования.

Кроме того, злоумышленники могут использовать DGA для изменения IP-адресов своих серверов, что делает их более устойчивыми к блокировке. Используя DGA, злоумышленники могут быстро заменить заблокированные доменные имена новыми, затрудняя анализ и преследование их деятельности.

Применение DGA в кибератаках позволяет злоумышленникам устанавливать ботнеты, взламывать веб-сайты, выполнять фишинговые атаки и распространять вредоносное ПО. Также такая техника может использоваться для атак на системы критической инфраструктуры, такие как энергетические или финансовые системы.

Использование DGA в кибератаках помогает злоумышленникам обойти защитные системы и контролировать свои ботнеты и вредоносные программы. Поэтому обновление и модернизация защитных систем необходимы для обеспечения безопасности информационной инфраструктуры.

Защита от DGA: рекомендации

Для защиты от DGA (алгоритм генерации доменов) необходимо принять определенные меры, чтобы снизить риск инфицирования системы. Вот несколько рекомендаций:

- Установите и регулярно обновляйте антивирусное программное обеспечение. Это поможет обнаружить и блокировать вредоносный код, который использует DGA для связи с зараженными доменами.

- Регулярно обновляйте операционную систему и ее компоненты, чтобы устранить уязвимости, которые могут использоваться злоумышленниками.

- Используйте протокол DNSSEC для проверки подлинности запросов к DNS-серверам и предотвращения подделки ответов.

- Внимательно отслеживайте сетевую активность и анализируйте DNS-трафик, чтобы выявить нестандартную активность, связанную с DGA.

- Ограничьте доступ к DNS вашей системы только для определенных IP-адресов, чтобы предотвратить злоупотребление DGA.

- Обучите пользователей и персонал компании основам интернет-безопасности. Злоумышленники могут использовать социальную инженерию для заражения системы через DGA. Участие сотрудников в процессе безопасности и правильное поведение в Интернете могут снизить риск уязвимостей DGA.

Следование этим рекомендациям поможет укрепить защиту от DGA и уменьшить риск заражения системы.

Анализ DGA-поддоменов: как это делается?

Чтобы исследовать DGA-поддомены, сначала необходимо собрать данные и привлечь наиболее популярные и эффективные алгоритмы DGA. Это можно сделать путем анализа вредоносных образцов, содержащих код DGA, либо путем изучения различных исследований и отчетов об использовании DGA вредоносными программами.

Также проводится анализ времени жизни доменных имен, связанных с DGA. Во многих случаях эти доменные имена имеют очень короткий срок жизни, так как злоумышленники постоянно генерируют новые имена, чтобы уклоняться от обнаружения. При анализе времени жизни можно определить характеристики и поведение DGA-поддоменов, что может быть полезным для обнаружения их активности.

Таким образом, анализ DGA-поддоменов является сложным и многогранным процессом, требующим глубоких знаний в области кибербезопасности и использования специализированных инструментов. Только путем анализа DGA-поддоменов можно эффективно бороться с вирусами и вредоносными программами, использующими такие алгоритмы.

DGA и ботнеты: как они взаимосвязаны?

Одно из основных недостатков ботнетов - их легкость в обнаружении и блокировке. Малваре-разработчики используют доменные имена для связи с зараженными компьютерами. Однако использование постоянных доменных имен делает ботнет более уязвимым, так как специалисты по безопасности могут заблокировать доступ к ним.

Здесь на помощь приходит DGA. Это алгоритм, который генерирует множество потенциальных доменных имен на основе различных факторов, таких как текущая дата, время, IP-адрес зараженного компьютера и другие характеристики. Злоумышленник может использовать этот алгоритм для генерации новых доменных имен на лету.

Для выявления новых доменов, используемых злоумышленниками, их регистрации и блокировки, специалисты по безопасности должны разрабатывать и применять алгоритмы, способные предсказывать будущие доменные имена, созданные DGA. Это сложная задача, требующая постоянного мониторинга и анализа действий злоумышленников.

Таким образом, DGA и ботнеты тесно связаны между собой. DGA позволяет злоумышленникам обойти системы защиты и управления ботнетами, что позволяет им эффективно взаимодействовать с зараженными компьютерами. В то же время, разработчикам безопасности приходится непрерывно работать над усовершенствованием методов обнаружения и блокировки доменных имен, созданных при помощи DGA, чтобы уменьшить угрозу, которую представляют ботнеты для пользователей Интернета.

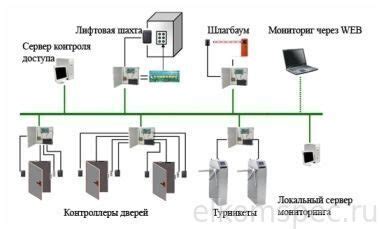

Использование DGA для обхода системы контроля доступа

Последние годы DGA (Domain Generation Algorithm) стал популярным для обхода системы контроля доступа в сети. Это происходит из-за способности DGA генерировать случайные доменные имена, которые не отслеживаются сетевыми фильтрами и механизмами защиты.

С помощью DGA злоумышленники создают много доменных имен для управления зловредным программным обеспечением или передачи конфигурационной информации. Домены, сгенерированные DGA, меняются часто, что затрудняет обнаружение и блокировку вредоносных команд и контрольных серверов.

Техника динамического генерирования доменных имен (DGA) основана на математических алгоритмах для создания псевдослучайных доменов. Злоумышленники выбирают алгоритмы и параметры для генерации доменов на основе времени или других факторов.

Для борьбы с DGA защитники могут блокировать известные алгоритмы или создавать списки доверенных доменов. Однако злоумышленники меняют свои стратегии, чтобы обойти защиту.

Для обнаружения и блокировки доменов, сгенерированных DGA, нужно постоянно обновлять базу данных известных алгоритмов. Можно также использовать анализ сетевого трафика или машинное обучение для выявления подозрительных доменов.

Использование DGA представляет угрозу для системы контроля доступа, позволяя злоумышленникам обойти блокировку. Необходим комплексный подход к защите от DGA, включая технические и организационные меры, обновление базы данных и обучение персонала.

DGA и фишинг: взаимосвязь

DGA метод, используемый злоумышленниками для создания случайных доменных имен, которые используются как командные и контрольные серверы (C&C). Цель DGA - усложнить обнаружение и блокировку таких серверов со стороны безопасности. Для генерации доменных имен DGA использует алгоритмы на основе псевдослучайных чисел и информации о дате и времени. Киберпреступники могут изменять алгоритмы, чтобы каждый раз создавать новые доменные имена, если старые были заблокированы. Это позволяет им поддерживать связь и контроль за зараженными компьютерами и мобильными устройствами.

Фишинговые атаки - это обман пользователей с целью получения конфиденциальной информации, такой как пароли, данные банковских карт или личные данные. Фишингеры используют электронную почту, сообщения в социальных сетях или веб-сайты, похожие на официальные, чтобы обмануть жертву. Они могут перехватывать информацию, создавать фейковые веб-сайты или использовать социальную инженерию для убеждения пользователей раскрывать свои данные.

Хотя DGA и фишинг могут использоваться отдельно, злоумышленники могут объединить эти техники для улучшения эффективности своих атак. Например, злоумышленники могут использовать DGA для генерации случайных доменных имен, которые могут быть использованы в фишинговых атаках. Это может сделать фишинговый сайт менее подозрительным для пользователей и систем безопасности, поскольку доменное имя будет выглядеть как настоящий и избегать списков заблокированных доменов.

| Преимущества использования DGA в фишинговых атаках: |

|---|

| 1. Усложнение обнаружения фишинговых сайтов за счет генерации случайных доменных имен. |

| 2. Повышение вероятности, что фишинговый сайт будет выглядеть как настоящий и обманет больше пользователей. |

| 3. Минимизация риска блокировки фишингового сайта со стороны безопасности. |

Все эти меры помогут предотвратить использование DGA для майнинга криптовалют на зараженных устройствах, а также защитить сеть от других угроз, связанных с DGA.

DGA в мире Интернета вещей: новые вызовы и возможности

Говоря о DGA в IoT, стоит упомянуть одну из главных особенностей этой технологии - ее способность генерировать множество потенциальных компьютерных доменов, которые используются для коммуникации между зараженными устройствами. Это делает задачу обнаружения и блокировки злонамеренного трафика сложнее для специалистов по кибербезопасности.

В мире IoT устройства могут использовать DGA для обхода традиционных методов фильтрации трафика и обнаружения вредоносного программного обеспечения. Большинство IoT-устройств не имеют сильной защиты от таких угроз, и DGA может быть эффективным инструментом для злоумышленников.

Использование DGA в мире IoT может привести к заражению устройств или использованию их для кибератак. Например, злоумышленники могут заразить умный дом, используя DGA, и затем взломать домашнюю сеть Wi-Fi.

Для борьбы с угрозами DGA в мире IoT необходимо улучшать методы защиты и обнаружения. Разработчики должны создавать более безопасные устройства, специалисты по кибербезопасности должны следить за новыми угрозами и совершенствовать свои навыки для эффективной борьбы с DGA.