Безопасность данных - важная проблема современного информационного общества. Внештатные лица и внутренние нарушители все чаще пытаются получить доступ к защищенной информации. Для защиты сети и пользователей используются различные механизмы проверки подлинности. Как работает такая проверка на уровне сети и какие методы применяются для предотвращения несанкционированного доступа?

Проверка подлинности - это процесс определения, является ли субъект тем, за кого себя выдают. Он используется для повышения безопасности систем и сетей, а также для защиты конфиденциальной информации. Суть проверки подлинности заключается в сравнении учетных данных с данными, хранящимися в системе. Если данные совпадают, субъект считается подлинным и получает доступ к ресурсу или функционалу.

При проверке подлинности на уровне сети используются различные протоколы и методы, но одним из самых распространенных является RADIUS (Remote Authentication Dial-In User Service). RADIUS позволяет проверять подлинность на удаленных серверах, что важно для беспроводных сетей и удаленного доступа. В ходе проверки передаются данные пользователя (имя и пароль), которые сравниваются с данными на сервере. При совпадении пользователю предоставляется доступ.

Процесс проверки подлинности

Процесс проверки обычно включает следующие этапы:

1. Идентификация |

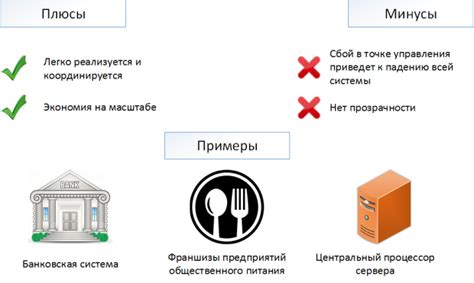

Проверка подлинности включает дополнительные шаги, такие как проверка IP-адреса, использование токенов и многофакторная аутентификация. Важно, чтобы все эти шаги были успешно выполнены, чтобы обеспечить безопасный доступ к ресурсам. Аутентификация и авторизация Аутентификация - проверка подлинности пользователя по username и password. После успешной аутентификации пользователь получает доступ к системе или ресурсам. Авторизация - предоставление пользователю определенных прав доступа к системе или ресурсам после успешной аутентификации. Определяет, какие действия пользователь может выполнять после входа в систему. Аутентификация и авторизация - первые шаги проверки подлинности в сети. Они помогают системе узнать пользователя и определить его права доступа. Для этого используются разные технологии - логины, пароли, ключи, сертификаты, токены. Выбор зависит от требований безопасности. Централизованная и децентрализованная проверка подлинности Централизованная проверка подлинности - это когда есть один центр, который проверяет идентификацию и аутентификацию пользователей. Обычно это сервер, который решает, можно ли пользователю получить доступ или нет, и обрабатывает все запросы централизованно. В такой системе данные пользователей хранятся и обрабатываются централизованно, что упрощает управление и устанавливает единые политики безопасности. Но у такого подхода есть недостатки: возможность единой точки отказа, уязвимости для атак и проблемы с масштабированием. Децентрализованная проверка подлинности означает, что данные распределены между несколькими узлами сети. Несколько узлов сети могут совместно принимать решение об авторизации пользователя. Отказ одного или нескольких узлов не приведет к полной потере возможности проверки подлинности. Децентрализованный подход обеспечивает высокую отказоустойчивость и уменьшает риски централизованной системы. Но такая система требует более сложного управления и настройки, а также может возникнуть проблема с синхронизацией данных между узлами. Выбор между централизованной и децентрализованной проверкой подлинности зависит от конкретной ситуации и требований к безопасности системы. В некоторых случаях централизованная система может быть удобнее для управления, в других случаях децентрализованная система может быть более безопасной и отказоустойчивой. Протоколы проверки подлинности Существует несколько распространенных протоколов проверки подлинности, которые используются для разных целей и в разных сетевых средах: 1. Протоколы на основе паролей и учетных записей. Простой и часто используемый тип проверки подлинности. Пользователям выдают учетную запись с паролем, который они должны ввести при подключении к сети. Примеры таких протоколов: PAP (Protocol) и CHAP (Challenge Handshake Authentication Protocol). 2. Протоколы на основе сертификатов. Вместо паролей используют цифровые сертификаты для проверки подлинности. Клиенты и серверы обмениваются сертификатами, содержащими информацию о ключах шифрования и идентификаторе клиента или сервера. Примеры таких протоколов: SSL/TLS (Secure Sockets Layer/Transport Layer Security) и IPsec (IP Security). 3. Протоколы на основе биометрических данных. Эти протоколы используют уникальные физические или поведенческие характеристики пользователей для проверки подлинности. Они могут включать сканирование отпечатков пальцев, распознавание лица или голоса. Примеры - протоколы FIDO (Fast Identity Online) и биометрическая аутентификация в смартфонах. 4. Протоколы на основе одноразовых паролей. Эти протоколы используются для временных или одноразовых подключений к сети. Пользователю выдается уникальный код или пароль, который можно использовать только один раз. Примеры - протоколы HOTP (HMAC-based One-Time Password) и TOTP (Time-based One-Time Password). Привилегии представляют собой конкретные действия или функциональность, которые могут быть разрешены или запрещены для пользователя. Некоторые примеры привилегий:

Роли и привилегии позволяют создавать гибкую систему доступа, которая управляет правами пользователей и защищает ресурсы. Защита от подделки Для защиты от подделки используются различные методы, включая криптографию и цифровые подписи. Криптография шифрует данные и делает их недоступными для злоумышленников во время передачи. Цифровые подписи обеспечивают аутентификацию и целостность данных, позволяя проверить их целостность. Используется также проверка идентификаторов устройств, таких как MAC-адреса. MAC-адрес уникален и помогает проверить подлинность устройства. В общем, защита от подделки включает использование различных методов аутентификации, шифрования и проверки данных для обеспечения безопасности передаваемой информации и защиты от внешних атак и изменений. |